This is featured post 1 title

Replace these every slider sentences with your featured post descriptions.Go to Blogger edit html and find these sentences.Now replace these with your own descriptions.

This is featured post 2 title

Replace these every slider sentences with your featured post descriptions.Go to Blogger edit html and find these sentences.Now replace these with your own descriptions.

This is featured post 3 title

Replace these every slider sentences with your featured post descriptions.Go to Blogger edit html and find these sentences.Now replace these with your own descriptions.

Senin, 01 Oktober 2012

Menjelaskan langkah persiapan untuk setting ulang koneksi jaringan

Persiapan Setting ulang atau perbaikan konektifitas jaringan

-->

Persiapan

untuk melakukan perbaikan konektifitas jaringan pada komputer client

yang bermasalah harus terlebih dahulu mengetahui peralatan-peralatan

yang akan digunakan dan dibutuhkan dalam jaringan tersebut. Selain

peralatan dalam proses perbaikan konektifitas kita juga harus

mengetahui jenis topologi jaringan yang digunakan oleh komputer client

tersebut. Hal ini dilakukan agar dalam proses persiapan dan proses

perbaikan kita tidak menggunakan sistem trial and error yang berarti

kita hanya mencoba-coba saja tanpa mengetahui permasalahan yang

dihadapi sebenarnya. Pada pembahasan berikut akan membahas tentang

persiapan perbaikan konektiftas pada jaringan dengan topologi Bus dan

Star. Alasan pembahasan hanya pada jaringan dengan topologi Bus dan

Star karena kedua jaringan paling bayak digunakan.

Mendesain sistem keamanan jaringan

Mendesain sistem keamanan jaringan

Berikut ini adalah langkah- langkah yang diperlukan dalam membangun sebuah firewall:

1. Menentukan topologi jaringan yang akan digunakan.

2. Menentukan kebijakan atau policy.

3. Menentukan aplikasi – aplikasi atau servis-servis apa saja yang akan berjalan.

4. Menentukan pengguna-pengguna mana saja yang akan dikenakan oleh satuatau lebih aturan firewall.

5. Menerapkan kebijakan, aturan, dan prosedur dalam implementasi firewall.

6. Sosialisasi kebijakan, aturan, dan prosedur yang sudah diterapkan.

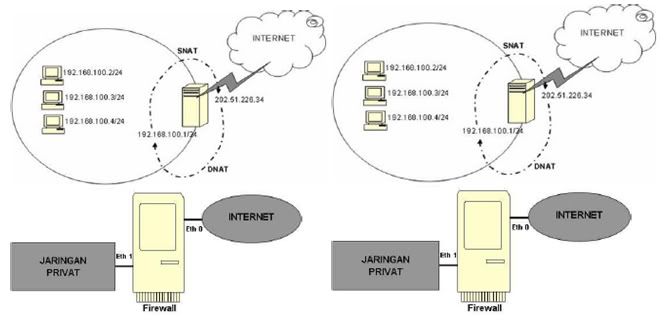

Berikut ini diberikan contoh penerapan iptables pada firewall. Konfigurasi network yang digunakan untuk contoh diilustrasikan pada gambar 11.14.

Pada

gambar di atas terdapat suatu firewall yang mempunyai dua antar muka.

Firewall berhubungan dengan jaringan internet melalui antar muka eth0 danberhubungan dengan jaringan privat melalui antar muka eth1. Kadang-kadang firewall berhubungan dengan jaringan internet menggunakan modem, dalam halini antarmuka eth0 dapat diganti dengan ppp0.

Kemampuan

pertama yang harus di miliki firewall adalah melakukan forward IP

Address dari antarmuka eth0 menuju antarmuka eth1 dan sebaliknya dari

antarmuka eth1 menuju antarmuka eth0. Caranya adalah dengan memberi

nilai 1 pada parameter ip_forward dengan perintah.

# echo ”1” >/proc/sys/net/ipv4/ip_forward

Dalam beberapa variant Linux dilakukan dengan memberi baris konfigurasi pada file /etc/sysconfig/network.

MEMBUAT INISIALISASI

Inisialisasi

aturan iptables digunakan untuk membuat kebijakan umum terhadap rantai

Iptables yang akan di terapkan pada firewall. Kebijakan ini akan di

terapkan jika tidak ada aturan yang sesuai. Kebijakan umum yang

diterapkan dalam suatu firewall umumnyaadalah sebagai berikut:

1. Kebijakan untuk membuang semua paket yang menuju, melintas dan keluar darifirewall.

# iptables –p input DROP

# iptables –p forward DROP

# iptables –p output DROP

2. Kebijakan untuk menerima semua paket yang menuju dan meninggalkan perangkat loopback.

# iptables – A INPUT – i lo – j ACCEPT

# iptables – A OUTPUT– o lo – j ACCEPT

3. Kebijakan menerima semua paket sebelum mengalami routing.

# iptables – t nat – p POSTROUTING – j ACCEPT

# iptables – t nat – p PREROUTING – j ACCEPT

MENGIJINKAN LALU-LINTAS PAKET ICMP

Paket

ICMP biasanya digunakan untuk menguji apakah suatu peralatan jaringan

sudahterhubung secara benar dalam jaringan. Biasanya untuk menguji

apakah suatu peralatansudah terhubung secara benar dalam jaringan dapat

dilakukan dengan perintah ping.

Perintah

ini akan mencoba mengirim paket ICMP ke alamat IP tujuan dan

menggunakan tanggapan dari alamat IP tersebut. Untuk memberikan

keleluasaan keluar, masuk dan melintasnya paket ICMP diterapkan dengan

aturan tersebut.

# iptables – A INPUT –p icmp -j ACCEPT

# iptables – A FORWARD –p icmp -j ACCEPT

# iptables – A OUPUT –p icmp -j ACCEPT

Maksud perintah di atas adalah sebagai berikut:

1.Firewall mengijinkan paket ICMP yang akan masuk.

2.Firewall mengijinkan paket ICMP yang akan melintas.

3.Firewall mengijinkan paket ICMP yang akan keluar.

Perintah

ketiga ini memungkinkan firewall untuk mananggapi paket ICMP yang

dikirimke firewall. Jika perintah ketiga tidak diberikan, maka firewall

tidak dapat mengirim keluar tanggapan paket ICMP.

Catatan :

Kadang-kadang

paket ICMP digunakan untuk tujuan yang tidak benar, sehingga

kadang-kadang firewall ditutup untuk menerima lalu lintas paket

tersebut. Jika firewall tidak diijinkan untuk menerima lalu lintas

paket ICMP, maka perintah diatas tidak perlu dicantumkan.

MENGIJINKAN PAKET SSH MASUK FIREWALL

Untuk

mengkonfigurasi komputer dalam jaringan, biasanya dilakukan secara

jarak jauh. Artinya pengelolaan tidak harus datang dengan berhadapan

dengan komputer tersebut.Termasuk dalam hal ini untuk pengelolaan

firewall. Untuk mengelola firewall dari jarak jauh, dapat digunakan

program SSH.

Program

SSH menggunakan paket TCP dengan port 22 untuk menghubungkan antara

duakomputer. Oleh sebab itu firewall harus mengijinkan paket dengan

tujuan port 22 untuk masuk ke firewall. Firewall juga harus mengijinkan

paket yang berasal dari port 22untuk keluar dari firewall. Berikut ini

perintah yang diterapkan untuk mengijinkan akses SSH melalui antarmuka

eth1 yaitu dari jaringan privat.

# iptables – A INPUT –p tcp –dport 22 –i eth1 -j ACCEPT

# iptables – A OUTPUT –p tcp –sport 22 –o eth1 -j ACCEPT

# iptables – A INPUT –p tcp –dport 22 –i eth1 -j ACCEPT

# iptables – A OUTPUT –p tcp –sport 22 –o eth1 -j ACCEPT

Maksud dari perintah di atas adalah sebagai berikut:

1. Firewall mengijinkan masuk untuk paket TCP yang punya tujuan port 22 melaluiantarmuka eth1.

2. Firewall mengijinkan keluar untuk paket TCP yang berasal dari port 22 melaluiantarmuka eth1.

Aturan

tersebut memungkinkan akses SSH hanya dari jaringan privat melalui

antarmuka eth1. Untuk alasan keamanan, akses SSH dari jaringan privat

dapat dibatasi untuk aksesyang hanya berasal dari alamat jaringan

tertentu atau bahkan dari komputer tertentu(input). Hal ini dilakukan

dengan menambah opsi –s diikuti alamat jaringan atau alamatIP pada

perintah pertama.

# iptables – A INPUT –s 202.51.226.37 –p tcp –dport 22 –i eth1 -j ACCEPT

Sintaks

diatas adalah aturan yang akan menerima input paket TCP pada eth1 yang

berasaldari alamat IP 202.51.226.37 dengan tujuan port 22.

MENGIJINKAN AKSES HTTP MELINTAS FIREWALL

Akses

http merupakan protokol yang paling banyak digunakan untuk berselancar

diinternet. Informasi yang disajikan pada internet umumnya menggunakan

akses

http ini.

Akses

http menggunakan port 80 dengan jenis paket TCP.Firewall biasanya

mengijinkan akses http terutama yang melintas firewall baik yangkeluar

atau masuk jaringan privat. Akses http yang keluar jaringan privat

digunakanuntuk memberi akses http bagi komputer yang berada di jaringan

privat. Sedangkan akses http dari internet terjadi apabila pada

jaringan privat terdapat server web yang dapatdiakses dari jaringan

internet.

Penerapan aturan iptables untuk mengijinkan akses http adalah sbb :

# iptables – A FORWARD –p tcp –dport 80 –i eth1 -j ACCEPT

# iptables – A FORWARD –p tcp –sport 80 –o eth1 -j ACCEPT

# iptables – A FORWARD –p tcp –dport 80 –i eth0 -j ACCEPT

# iptables – A FORWARD –p tcp –sport 80 –o eth0 -j ACCEPT

Maksud dari perintah di atas adalah sebagai berikut:

1. Firewall mengijinkan melintas untuk paket TCP yang punya tujuan port 80melalui antarmuka eth1.

2. Firewall mengijinkan melintas untuk paket TCP yang punya asal port 80 melaluiantarmuka eth1.

3. Firewall mengijinkan melintas untuk paket TCP yang punya tujuan port 80melalui antarmuka eth0.

4. Firewall mengijinkan melintas untuk paket TCP yang punya asal port 80 melaluiantarmuka eth0.

Perintah

pertama dan kedua digunakan untuk mengijinkan akses http yang berasal

dari jaringan privat, sedangkan perintah ketiga dan keempat digunakan

untuk mengijinkanakses http yang berasal dari internet. Keempat

perintah tersebut dapat diganti dengan satu perintah menggunakan opsi

multiport sebagai berikut :

# iptables – A FORWARD –p tcp –m multiport --port 80 -j ACCEPT

Perintah

tersebut menyatakan bahwa firewall mengijinkan paket TCP yang punya

port 80(tujuan / asal) untuk melintas (dari eth0 atau eth1).

MENGIJINKAN QUERY SERVER DNS

Firewall

biasanya mempunyai minimal satu alamat IP untuk server DNS. Untuk

queryserver DNS digunakan paket UDP melalui port 53. Firewall

memerlukan query server DNS untuk menentukan alamat IP yang berhubungan

dengan suatu nama host. Queryserver DNS pada firewall ini biasanya

diijinkan untuk query server DNS keluar firewall(baik via eth0 atau

eth1) dan query server DNS melintasi server firewall. Aturan Iptables

yang diterapkan untuk mengijinkan query sever DNS keluar dari firewall

adalah sebagai berikut :

# iptables – A OUTPUT –p udp –dport 53 –o eth1 -j ACCEPT

# iptables – A INPUT –p udp –dport 53 –i eth1 -j ACCEPT

# iptables – A OUTPUT –p udp –dport 53 –o eth0 -j ACCEPT

# iptables – A INPUT –p udp –dport 53 –i eth0 -j ACCEPTMengidentifikasi pengendalian jaringan yang diperlukan

Mengidentifikasi pengendalian jaringan

Risk Management Model

Lawrie Brown dalam bukunya menyarankan menggunakan “Risk Management Model”

untuk menghadapi ancaman (managing threats). Ada tiga komponen yang memberikan

kontribusi kepada Risk, yaitu Asset, Vulnerabilities, dan Threats.

Kontribusi terhadap Risk

Nama komponen

Contoh dan keterangan lebih lanjut

Assets (aset)

• Hardware, software, dokumentasi, data, komunikasi,

linkungan, manusia

Threats (ancaman)

• pemakai (users), teroris, kecelakaan (accidents), crackers,

HandOut KK15-Mendesain Sistem Keamanan Jaringan TKJ SMKN 1 JAKARTA

penjahat kriminal, nasib (acts of God), intel luar negeri

(foreign intelligence)

Vulnerabilities (kelemahan)

• software bugs, hardware bugs, radiasi (dari layar,

transmisi), tapping, crosstalk, unauthorized users,

cetakan, hardcopy atau print out, keteledoran (oversight),

cracker via telepon, storage media

Tabel 2. Nama Komponen dan Contohnya yang berkontribusi terhadap Risk

Untuk menanggulangi resiko (Risk) tersebut dilakukan apa yang disebut “countermeasures”

yang dapat berupa:

• usaha untuk mengurangi Threat

• usaha untuk mengurangi Vulnerability

• usaha untuk mengurangi impak (impact)

• mendeteksi kejadian yang tidak bersahabat (hostile event)

• kembali (recover) dari kejadian

Analisis SWOT

Analisis SWOT (singkatan bahasa Inggris dari strengths (kekuatan), weaknesses

(kelemahan), opportunities (kesempatan), dan threats (ancaman) adalah

metode perencanaan strategis yang digunakan untuk mengevaluasi kekuatan, kelemahan,

peluang, dan ancaman dalam suatu keadaan tertentu. Dalam tinjauan keamanan jaringan,

analisis SWOT mencoba memetakan keadaan yang ingin dicapai yaitu terciptanya keamanan

informasi dan keamanan jaringan, dan mengidentifikasikan faktor internal dan faktor eksternal

yang membantu dan yang membahayakan tercapainya keamanan jaringan dan keamanan

informasi.

Teknik ini dibuat oleh Albert Humphrey, yang memimpin proyek riset pada Universitas

Stanfordpada dasawarsa 1960-an dan 1970-an dengan menggunakan data dari perusahaan-

perusahaan Fortune 500

Setelah memetakan dan mengenali faktor-faktor tersebut, maka diperlukan usaha untuk

meningkatkan strengths (kekuatan), mengurangi dan menutupi weaknesses (kelemahan),

memanfaatkan opportunities (kesempatan), dan juga usaha untuk mengurangi dan

mengantisipasi Threats (ancaman).

Port

Dalam protokol jaringan TCP/IP, sebuah port adalah mekanisme yang mengizinkan

sebuah komputer untuk mendukung beberapa sesi koneksi dengan komputer lainnya dan

program di dalam jaringan. Port dapat mengidentifikasikan aplikasi dan layanan yang

HandOut KK15-Mendesain Sistem Keamanan Jaringan TKJ SMKN 2 Bawang

menggunakan koneksi di dalam jaringan TCP/IP. Sehingga, port juga mengidentifikasikan

sebuah proses tertentu di mana sebuah server dapat memberikan sebuah layanan kepada klien

atau bagaimana sebuah klien dapat mengakses sebuah layanan yang ada dalam server.

Port dapat dikenali dengan angka 16-bit (dua byte) yang disebut dengan Port

Number dan diklasifikasikan dengan jenis protokol transport apa yang digunakan, ke

dalam Port TCP dan Port UDP. Karena memiliki angka 16-bit, maka total maksimum jumlah

port untuk setiap protokol transport yang digunakan adalah 2

16

= 65536 buah.

Dilihat dari penomorannya, port UDP dan TCP dibagi menjadi tiga jenis, yakni sebagai

berikut:

Well-known Port: yang pada awalnya berkisar antara 0 hingga 255 tapi kemudian

diperlebar untuk mendukung antara 0 hingga 1023. Port number yang termasuk ke dalam

well-known port, selalu merepresentasikan layanan jaringan yang sama, dan ditetapkan

oleh Internet Assigned Number Authority (IANA). Beberapa di antara port-port yang berada

di dalam range Well-known port masih belum ditetapkan dan direservasikan untuk

digunakan oleh layanan yang bakal ada di masa depan. Well-known port didefinisikan

dalam RFC 1060.

Registered Port: Port-port yang digunakan oleh vendor-vendor komputer atau jaringan

yang berbeda untuk mendukung aplikasi dan sistem operasi yang mereka buat. Registered

port juga diketahui dan didaftarkan oleh IANA tapi tidak dialokasikan secara permanen,

sehingga vendor lainnya dapat menggunakan port number yang sama. Range registered

port berkisar dari 1024 hingga 49151 dan beberapa port di antaranya adalah Dynamically

Assigned Port.

Dynamically Assigned Port: merupakan port-port yang ditetapkan oleh sistem operasi

atau aplikasi yang digunakan untuk melayani request dari pengguna sesuai dengan

kebutuhan. Dynamically Assigned Port berkisar dari 1024 hingga 65536 dan dapat

digunakan atau dilepaskan sesuai kebutuhan.

Memasang Firewall

Memasang Firewall pada Jaringan

Kali ini, saya akan memberikan tutorial mengenai cara memasang Firewall pada jaringan. Disini saya akan menggunakan sistem operasi Ubuntu Server dan iptables untuk konfigurasi Firewall. Untuk lebih jelasnya, lanjut saja..Topologi untuk percobaan kali ini adalah seperti gambar berikut :

Kasusnya seperti ini :

Pada sebuah jaringan seperti gambar di atas, terdapat 3 host. PC Client, Firewall, dan Web Server. PC Client tidak diperbolehkan untuk melakukan remote ke Firewall. PC Client dan Firewall tidak dapat mengakses HTTP pada Web Server.

Berikut adalah konfigurasinya :

Pertama, atur pengalamatan terlebih dahulu, seperti pada gambar berikut :

Pengalamatan pada PC Client

Pengalamatan pada Web Server

Pengalamatan pada Router Firewall

Setelah semua host terkoneksi, lakukan pengujian SSH dan HTTP berikut :

:: Lakukan Remote SSH dari PC Client ke Router Firewall

:: Lakukan akses HTTP dari Client dan Router ke Web Server

Dari Client

Dari Router

Lakukan perintah berikut di Router Firewall :

Lakukan pengujian SSH dan HTTP sekali lagi, jika akses gagal, maka konfigurasi iptables berhasil.

Dengan menggunakan iptables, administrator jaringan dapat mengatur layanan apa saja yang dapat digunakan atau yang dilarang bagi clientnya.

Selamat Mencoba !

Selasa, 25 September 2012

Menentukan Jenis-Jenis Keamanan Jaringan

Jaringan komputer (jaringan) adalah sebuah sistem yang terdiri atas komputer-komputer yang didesain untuk dapat berbagi sumber daya (printer, CPU), berkomunikasi (surel, pesan instan), dan dapat mengakses informasi(peramban web). Tujuan dari jaringan komputer adalah Agar dapat mencapai tujuannya, setiap bagian dari jaringan komputer dapat meminta dan memberikan layanan (service). Pihak yang meminta/menerima layanan disebut klien (client) dan yang memberikan/mengirim layanan disebut peladen (server). Desain ini disebut dengan sistem client-server, dan digunakan pada hampir seluruh aplikasi jaringan komputer. Dua buah komputer yang masing-masing memiliki sebuah kartu jaringan, kemudian dihubungkan melalui kabel maupun nirkabel sebagai medium transmisi data, dan terdapat perangkat lunak sistem operasi jaringan akan membentuk sebuah jaringan komputer yang sederhana. Apabila ingin membuat jaringan komputer yang lebih luas lagi jangkauannya, maka diperlukan peralatan tambahan seperti Hub, Bridge, Switch, Router, Gateway sebagai peralatan interkoneksinya. ada beberapa jenis-jenis jaringan yaitu:

1. LAN (Local Area Network)

Merupakan jaringan milik pribadi didalam gedung atau

kampus yang berukuran sampai dengan beberapa kilometer. LAN sering

digunakan untuk menghubungkan komputer-komputer pribadi dan workstation

dalam kantor atau perusahaan untuk pemakaian bersama dan saling

bertukar informasi.

2. MAN ( Metropolitan Area Network)

Merupakan versi LAN yang

berukuran lebih besar, biasanya menggunakan teknologi yang sama dengan

LAN. MAN dapat mencakup kantor-kantor perusahaan yang letaknya

berdekatan atau juga sebuah kota dan dapat dimanfaatkan untuk keperluan

pribadi atau umum. MAN mampu menunjang data dan suara bahkan dapat

digunakan untuk aplikasi TV kabel.

3. WAN ( Wide Area Network)

Jangkauannya mencakup daerah

geografis yang luas seringkali mencakup negara bahkan benua. Teknologi

yang digunakan hampir sama dengan LAN.

4. INTERNET (Interconnected Network)

Jangkauannya mencakup seluruh

dunia yang merupakan gabungan dari LAN,WAN, dan MAN yang ada. Perangkat

keras yang dibutuhkan untuk membangun sebuah jaringan komputer yaitu :

Komputer, Card Network, Hub, dan segala sesuatu yang berhubungan dengan

koneksi jaringan seperti:Bridges , Router dan lainnya yang dibutuhkan untuk process transformasi data didalam jaringan.

1. File Servers

Sebuah file

server merupakan jantungnya kebayakan Jaringan, merupakan komputer yang

sangat cepat, mempunyai memori yang besar, harddisk yang memiliki

kapasitas besar, dengan kartu jaringan yang cepat. Sistem operasi

jaringan tersimpan disini, juga termasuk didalamnya beberapa aplikasi

dan data yang dibutuhkan untuk jaringan.

2. Workstations

Keseluruhan

komputer yang terhubung ke file server dalam jaringan disebut sebagai

workstation. Sebuah workstation minimal mempunyai ; Kartu jaringan,

Aplikasi jaringan (sofware jaringan), kabel untuk menghubungkan ke

jaringan, biasanya sebuah workstation tidak begitu membutuhkan Floppy

karena data yang ingin di simpan bisa dan dapat diletakkan di file

server. Hampir semua jenis komputer dapat digunakan sebagai komputer

workstation.

3. Network Interface Cards

Kartu

Jaringan (NIC) merupakan perangkat yang menyediakan media untuk

menghubungkan antara komputer, kebanyakan kartu jaringan adalah kartu

internal, yaitu kartu jaringan yang di pasang pada slot ekspansi di

dalam komputer. Kartu jaringan yang banyak terpakai saat ini adalah :

kartu jaringan Ethernet, LocalTalk konektor, dan kartu jaringan Token

Ring.

4. Concentrators/Hubs

Sebuah

Konsentrator/Hub adalah sebuah perangkat yang menyatukan kabel-kabel

network dari tiap-tiap workstation, server atau perangkat lain .

Dalam topologi Bintang, kabel twisted pair datang dari sebuah

workstation masuk kedalam hub. Hub mempunyai banyak slot concentrator

yang mana dapat dipasang menurut nomor port dari card yang dituju.

5. Repeaters

Contoh

yang paling mudah adalah pada sebuah LAN menggunakan topologi Bintang

dengan menggunakan kabel unshielded twisted pair. Dimana diketahui

panjang maksimal untuk sebuah kabel unshileded twisted pair adalah 100

meter, maka untuk menguatkan sinyal dari kabel tersebut dipasanglah

sebuah repeater pada jaringan tersebut.

6. Bridges

Adalah

sebuah perangkat yang membagi satu buah jaringan kedalam dua buah

jaringan, ini digunakan untuk mendapatkan jaringan yang efisien, dimana

kadang pertumbuhan network sangat cepat makanya di perlukan jembatan

untuk itu. Kebanyakan Bridges dapat mengetahui masing-masing alamat

dari tiap-tiap segmen komputer pada jaringan sebelahnya dan juga pada

jaringan yang lain disebelahnya pula .

Bridges juga dapat di gunakan untuk mengkoneksi diantara network yang

menggunakan tipe kabel yang berbeda ataupun topologi yang berbeda pula.

7. Routers

Sebuah Router

mengartikan informaari dari satu jaringan ke jaringan yang lain, dia

hampir sama dengan Bridge namun agak pintar sedikit, router akan

mencari jalur yang terbaik untuk mengirimkan sebuah pesan yang

berdasakan atas alamat tujuan dan alamat asal. Sementara Bridges dapat

mengetahui alamat masing-masing komputer di masing-masing sisi

jaringan, router mengetahui alamat komputerr, bridges dan router

lainnya. router dapat mengetahui keseluruhan jaringan melihat sisi mana

yang paling sibuk dan dia bisa menarik data dari sisi yang sibuk

tersebut sampai sisi tersebut bersih.

Pada Jaringan

nirkabel keamanan menjadi sesuatu yang melekat erat pada pengaturan

atau setting jaringan tersebut, hal ini salah satunya dikarenakan

metode yang digunakan untuk dapat berkomunikasi satu peralatan dengan

peralatan yang lainnya menggunakan metode broadcast. Sehingga menjadi

suatu hal yang sangat penting buat Anda yang menggunakan model jaringan

nirkabel ini terutama dengan teknologi WiFi untuk mengetahui beberapa

model pengamanan yang biasanya disediakan oleh perangkat Access Point

(AP) untuk mengamankan jaringan WiFi Anda.

Keamanan jaringan mencakup berbagai jaringan komputer,

baik negeri maupun swasta, yang digunakan dalam pekerjaan sehari-hari

melakukan transaksi dan komunikasi di kalangan bisnis, instansi

pemerintah dan individu. Jika diamati mengenai keamanan maka keamanan jaringan komputer dapat ditinjau dari segi bentuknya yaitu seperti berikut:

- Keamanan hardware

Keamanan Hardware berkaitan

dengan perangkat keras yang digunakan dalam jaringan komputer. Keamanan

hardware sering dilupakan padahal merupakan hal utama untuk menjaga

jaringan dari agar tetap stabil. Dalam keamanan hardware, server dan

tempat penyimpanan data harus menjadi perhatian utama. Akses secara

fisik terhadap server dan data-data penting harus dibatasi semaksimal

mungkin.

Akan lebih

mudah bagi pencuri data untuk mengambil harddisk atau tape backup dari

server dan tempat penyimpanannya daripada harus menyadap data secara

software dari jaringan. Sampah juga harus diperhatikan karena banyak

sekali hacker yang mendatangi tempat sampah perusahaan untuk mencari

informasi mengenai jaringan komputernya. Salah satu cara mengamankan

hardware adalah menempatkan di ruangan yang memiliki keamanan yang

baik. Lubang saluran udara perlu diberi perhatian karena dapat saja

orang masuk ke ruangan server melaui saluran tersebut. Kabel-kabel

jaringan harus dilindungi agar tidak mudah bagi hacker memotong kabel

lalu menyambungkan ke komputernya.

Akses terhadap

komputer juga dapat dibatasi dengan mengeset keamanan di level BIOS

yang dapat mencegah akses terhadap komputer, memformat harddisk, dan

mengubah isi Main Boot Record (tempat informasi partisi) harddisk.

Penggunaan hardware autentifikasiseperti smart card dan finger print

detector juga layak dipertimbangkan untuk meningkatkan keamanan.

- Keamanan software.

Sesuai dengan

namanya, maka yang harus diamankan adalah perangkat lunak. Perangkat

lunak yang kita maksud disini bisa berupa sistem operasi, sistem

aplikasi, data dan informasi yang tersimpan dalam komputer jaringan

terutama pada server. Contohnya, jika server hanya bertugas menjadi

router, tidak perlu software web server dan FTP server diinstal.

Membatasi software yang dipasang akan mengurangi konflik antar software

dan membatasi akses, contohnya jika router dipasangi juga dengan FTP

server, maka orang dari luar dengan login anonymous mungkin akan dapat

mengakses router tersebut.

Software yang

akan diinstal sebaiknya juga memiliki pengaturan keamanan yang baik.

Kemampuan enkripsi (mengacak data) adalah spesifikasi yang harus

dimilki oleh software yang akan digunakan, khusunya enkripsi 128 bit

karena enkripsi dengan sistem 56 bit sudah dapat dipecahkan dengan

mudah saat ini. Beberapa software yang memiliki lubang keamanan adalah

mail server sendmail dan aplikasi telnet. Sendmail memiliki kekurangan

yaitu dapat ditelnet tanpa login di port (25) dan pengakses dapat

membuat email dengan alamat palsu. Aplikasi telnet memiliki kekurangan

mengirimkan data tanpa mengenkripsinya (mengacak data) sehingga bila

dapat disadap akan sangat mudah untuk mendapatkan data.

Hal kedua yang perlu diperhatikan adalah password. Sebaiknya

diset panjang password minimum unutk mempersulit hacker memcahkan

password. Password juga akan semakin baik jika tidak terdiri huruf atau

angak saja, huruf kecil atau kapital semua, namun sebaiknya

dikombinasi. Enkripsi dapat menambah keamanan jaringan dengan cara

mengacak password dan username, baik dalam record di host maupun pada

saat password dan username itu dilewatkan jaringan saat melakukan login

ke komputer lain.

Routing tidak

terlepas pula dari gangguan keamanan. Gangguan yang sering muncul

adalah pemberian informasi palsu mengenai jalur routing (source routing

pada header IP). Pemberian informasi palsu ini biasanya dimaksudkan

agar datagram-datagram dapat disadap. Untuk mencegah hal seperti itu,

router harus diset agar tidak mengijinkan source routing dan dalam

protokol routing disertakan autentifikasi atau semacam password agar

informasi routing hanya didapat dari router yang terpercaya.

1. VLAN (Virtual Local Area Network)

Suatu model jaringan yang tidak terbatas pada lokasi fisik seperti LAN , hal ini mengakibatkan suatu network dapat dikonfigurasi secara virtual tanpa harus menuruti lokasi fisik peralatan. Penggunaan VLAN akan membuat pengaturan jaringan menjadi sangat fleksibel dimana dapat dibuat segmen yang bergantung pada organisasi atau departemen, tanpa bergantung pada lokasi workstation.

2. Firewall

Suatu cara/sistem/mekanisme yang diterapkan baik terhadap hardware , software ataupun sistem itu sendiri dengan tujuan untuk melindungi, baik dengan menyaring, membatasi atau bahkan menolak suatu atau semua hubungan/kegiatan suatu segmen pada jaringan pribadi dengan jaringan luar yang bukan merupakan ruang lingkupnya. Segmen tersebut dapat merupakan sebuah workstation, server, router, atau local area network (LAN) anda.

3. Port Security

4.RADIUS / TACACS Server TACACS (Terminal Access Controller Access-Control SystemServer)

merupakan protokol yang menyediakan layanan akses kontrol pada router, switch, dan peralatan jaringan lainnyadigunakan untuk mempermudah dalam pengelolaan authentikasi, authorization dan accounting menjadi terpusat. Bayangkan jika kita mempunyai banyak router atau switch, jika kita ingin mengganti password maka akan memerlukan waktu yang banyak jika mengganti satu persatu maka disinilah Server tacacs berperan.

Senin, 17 September 2012

Membuat Kalender

Cara Membuat Kalender Menggunakan HTML

berikut cara membuat kalender menggunakan HTML, lihat tampilan berikut :

berikut cara membuat kalender menggunakan HTML, lihat tampilan berikut :

Membuat Profil

Cara Membuat Profil Menggunakan HTML

Berikut contoh tampilan profil yang saya buat menggunakan HTML :

Berikut contoh tampilan profil yang saya buat menggunakan HTML :

Senin, 10 September 2012

Install VirtualBox

Tutorial penginstallan VirtualBox

Berikut

ini langkah-langkah penginstalan VirtualBox pada Windows 7

18.35

18.35

Unknown

Unknown